Ging erst nicht, dann habe ich in die /etc/sane.d/xerox_mfp.conf die IP eingetragen.

Samsung M267x 287x Series

usb 0x04e8 0x3461

tcp 192.168.178.123

Dann ging es.

Ging erst nicht, dann habe ich in die /etc/sane.d/xerox_mfp.conf die IP eingetragen.

Samsung M267x 287x Series

usb 0x04e8 0x3461

tcp 192.168.178.123

Dann ging es.

Zeigt ps aux nur user IDs anstatt der User, liegt es daran, dass der Username mehr als 8 Zeichen hat.

Ich mag die gnome-shell nicht und daher Ubuntu 11.10 auch nicht besonders. Aber tatsaechlich laeuft mein billig gekaufter DVB-T Stick unter 11.10. Natuerlich nicht ohne die benoetigten Module kompiliert zu haben. Das duerfte aber auch fuer Linuxanfaenger kein Problem sein.

http://linuxtv.org/wiki/index.php/MSI_DigiVox_mini_II_V3.0

https://github.com/ambrosa/DVB-Realtek-RTL2832U-2.2.2-10tuner-mod_kernel-3.0.0

Wenn man dann bei Kaffeine noch folgende Meldung bekommt:

„kaffeine cannot find demux plugin for MRL“

sollte man

apt-get install libxine1-all-plugins

eingeben und Kaffeeine neu starten.

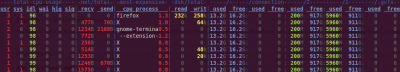

Dstat ist quasi Zusammenfassung der Funktionen von vmstat, iostat, netstat, ifstat und noch etwas mehr. Ueber dstat –list kann man sich eine Liste aller Plugins anzeigen lassen. Ideal um sich aufzeigen zu lassen, welcher Prozess den ungewoehnlich viele Ressourcen verbraucht und welche es sind. Damit man eine nutzbare Anzeige bekommt, muss man die Optionen dementsprechend anpassen. Die Moeglichkeiten sind sehr vielseitig, z.B. dstat -cn –top-cpu -d –load –time. Zudem bietet dstat die Moeglichkeit, die Daten direkt in eine CSV Datei zu schreiben. Hat man z. B. zu ungastlichen Zeiten Auffaelligkeiten auf Maschinen, kann dstat eventuell helfen die Ursache einzugrenzen. Dstat erinnert an nmon, ist aber aus meiner Sicht etwas uebersichtlicher und gezielter auf Prozesse ausgelegt.

Dstat ist quasi Zusammenfassung der Funktionen von vmstat, iostat, netstat, ifstat und noch etwas mehr. Ueber dstat –list kann man sich eine Liste aller Plugins anzeigen lassen. Ideal um sich aufzeigen zu lassen, welcher Prozess den ungewoehnlich viele Ressourcen verbraucht und welche es sind. Damit man eine nutzbare Anzeige bekommt, muss man die Optionen dementsprechend anpassen. Die Moeglichkeiten sind sehr vielseitig, z.B. dstat -cn –top-cpu -d –load –time. Zudem bietet dstat die Moeglichkeit, die Daten direkt in eine CSV Datei zu schreiben. Hat man z. B. zu ungastlichen Zeiten Auffaelligkeiten auf Maschinen, kann dstat eventuell helfen die Ursache einzugrenzen. Dstat erinnert an nmon, ist aber aus meiner Sicht etwas uebersichtlicher und gezielter auf Prozesse ausgelegt.

Alle Kinder moegen rsync. Wer es noch etwas mehr moegen will, sollte die Option -b –backup-dir= nutzen.

rsync -avh --delete --progress --stats -b --backup-dir=/wtf/is/my/backup/ quelle/ zielserver:/ziel/

Dadurch werden Daten, welche durch neue ersetzt bzw. deleted werden sollen , vorher im backup Ordner abgelegt. Der Backup Ordner, inklusive Pfad, wird dabei automatisch angelegt, bietet also genug Spielraum fuer date&co.

Root Zugriff via ssh ist generell zu vermeiden, aber ab und an geht es nicht anders. Dabei hilft dann z. B. ein

AllowUsers root@123.123.123.123/32

in der /etc/ssh/sshd_config oder falls nur keys erlaubt sind ein

from="123.123.123.123" ssh-rsa AAAAB3Nkrickekrackelsagtderdackel...

in die /root/.ssh/authorized_keys. Beides bei Multiusersystemen nicht optimal, aber ausbaufaehig.

Chroot ist gut, so einfach ist das. Multiusersysteme ohne chroot bieten ein grosses Sicherheitsrisiko. Dieses Risiko entsteht in der Regel durch falsch gesetzte Dateirechte. Leider kann mit vertretbaren Mitteln nicht überall eine chroot Umgebung aufgebaut werden. Generell sollte man sich immer Fragen: Braucht der Benutzer ueberhaupt eine Shell? Nehmen wir einen standard Webserver mit mehreren virtuellen Webservern und unterschiedlichen Benutzern als Beispiel. Der Benutzer will Daten auf den Webserver ablegen, die darüber bereitgestellt werden, mehr nicht. Eine Shell ist dabei voellig unnötig und erhöht nur das Risiko eines potentiellen Einbruchs und der Datenmanipulation (und und und). Falsch gesetzte Dateirechte sind in einer chroot Umgebung nur „halb so schlimm“. Nehmen wir z. B. die beliebte

-rw-r--r-- 1 thomas thomas 0 2011-07-15 10:22 config.php

Natürlich kann und muss der Webserver die Datei lesen können, aber der Benutzer Satans101 kann die Datei auch lesen und sein teuflisches Werk damit treiben. Nutzt man chroot, schützt man primär die Benutzer voreinander. Ein Einbruch mit ergattern eines Shell Zugangs und Zugriff auf andere Benutzerdaten, ist so nicht ohne weiteres möglich (ich erspare mir Sachen wie how-to-get-shell-acces-in-no-mans-land). Ein hervorragender Weg ist dabei die sftp chroot Umgebung von ssh zu nutzen. Vorteil ist man muss keine extra Software installieren und nutzt die Möglichkeiten von ssh. Ganz kurz sieht das in der /etc/ssh/sshd_config etwa so aus:

AllowGroups ssh-allow sftp-allow Subsystem sftp internal-sftp Match group sftp-allow ChrootDirectory /user/home/%u X11Forwarding no AllowTcpForwarding no ForceCommand internal-sftp Match

Wichtig dabei ist

chown root:root /user/home/username

Das Userhome muss root gehoeren.

Das ssh-allow ist natuerlich nur Beiwerk, aber sinnig. Dies ist nur eines der Werkzeuge um die Sicherheit zu erhoehen, tools wie chmod g+s, rkhunter, iwatch, aide, tiger, clamav, limits.conf, quota, fail2ban, open_basedir, portchange, diverse selbst geschrieben Skripte usw. helfen dabei auch weiter.

Ganz grob einige Vorteile von croot mit sftp dabei

Nachteile

Chroot im Zusammenhang mit sftp nutze ich nun seit über 2 Jahren mit mehreren 100 Benutzern und meine Erfahrungen sind durchweg positiv. Der optimale client dabei ist sshfs. Programme wie fireftp, filezilla, sftp und winscp gehen natürlich auch. Empfehlen kann ich auch eine strickte Trennung der Dienste auf unterschiedliche Systeme, aber wem erzähl ich das, weiß man doch alles.

Erst irgendwann im Linux Magazin davon gelesen, dann schreibt noch der Haiko was dazu. Also habe ich mal terminator getestet. Gefaellt mir sehr gut und hilft den Ueberblick zu behalten.

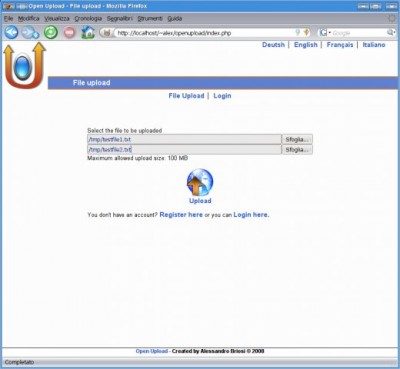

Dateien tauschen die zu gross sind um sie einfach per mail zu verschicken? Keine Lust einen One-Click-Hoster bzw. Filehoster zu nutzen? Natuerlich bieten sich da verschiedene Loesungen an, aber eine wirkliche einfache und schicke Loesung bieten folgende Produkte:

Ist schick, einfach und funktioniert. Verschiedene Modi sind moeglich (privat, public usw.). Benutzer koennen Ihre Dateien selbst verwalten und expire Zeiten koennen global und fuer Gruppen definiert werden.

Findet man alles auf der Seite des Projekts. Das letzte Update ist noch nicht so lang her (Stable version 0.4.2 – 2010.11.20).

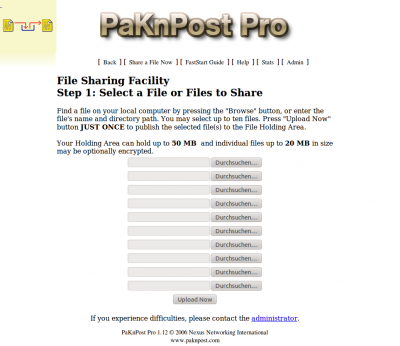

Ist in Perl geschrieben und das letzte Update ist anscheinend von 2007. Die Software bietet einige sehr nuetzliche Funktionen wie z. b. Beschraenkung auf bestimmte Domains, optionale Verschluesselung der abgelegten Dateien usw.

Meiner Meinung nach bietet PaknPostPro einige sehr nuetzliche Features mehr. Leider wirkt es etwas altbacken und ich bin mir nicht sicher ob das Projekt ueberhaupt noch betreut wird. Eine Benutzerverwaltung wie bei Open-Upload ist auch nicht vorhanden.

Persoenlich tendiere ich eher zu Open-Upload, falls jemand noch bessere Alternativen kennt immer her damit (ausser filez, dass ist doof). Natuerlich gibt es auch kommerzielle Anbieter, die einen das Geld aus der Tasche ziehen wollen, aber warum nicht (falls ueberhaupt noetig) einfach den Quellcode an die Beduerfnisse anpassen?

Debian 6.0 ist veroeffentlicht und von „on the road“ wird der directors cut veroeffentlicht.

Der Artikel des Herrn Diez kommt schon recht euphorisch rueber. Dabei ist es doch nur ein Buch.

Debian und Kerouac passt aber so was von ueberhaupt nicht zusammen.

Haette ich das nur gewusst bevor ich mit dem Eintrag begonnen habe. Da kommt man nun auch nicht mehr so einfach raus, daher faden wir mal langsam aus…und spielen etwas Musik ueber Aexte und so…

httpv://www.youtube.com/watch?v=FW2idTXyXF8

Da ich, trotz convmv, beim TSM Backup immer noch Probleme mit bestimmten Zeichen in Dateinamen auftauchen, habe ich nun auf pregos Rat hin, das Startskript etwas angepasst. auf der Konsole laeuft das Backup jedenfalls fehlerfrei. de_DE@euro muss natuerlich existieren.

#export LANG=de_DE.UTF-8 #export LC_ALL=de_DE.UTF-8 #export LC_CTYPE=de_DE.UTF-8 export LANG=de_DE@euro export LC_ALL=de_DE@euro export LC_CTYPE=de_DE@euro ...

you are so FUCKED…ehrlich jetzt.